DESCARGAR>>>

El intercambio de ideas es el motor de la sociedad y nos ayuda a entendernos mejor para desarrollar nuestras aptitudes y destrezas.

Un buscador

sábado, 6 de noviembre de 2010

lunes, 4 de octubre de 2010

viernes, 1 de octubre de 2010

Reconocemos - Leemos y Escribimos con el fonema br: Ayuda para el Docente

Reconocemos - Leemos y Escribimos con el fonema br: Ayuda para el Docente

Archivo: PDF | Tamaño: 7.19MBytes | Idioma: Español | Categoría: Lectoescritura - Apropiación de la lectura

Contenido

- DISCRIMINACIÓN AUDITIVA: TACHAR, COLOREAR,…LOS DIBUJOS QUE LLEVAN O QUE

NO LLEVAN EL SONIDO

- DISCRIMINACIÓN AUDITIVA: SE ESCRIBEN SINFONES Y TIENEN QUE TACHAR,

COLOREAR,… LOS SINFONES QUE HAN OÍDO

- DISCRIMINACIÓN AUDITIVA: SE ESCRIBE MEZCLA DE SINFONES Y SÍLABAS MIXTAS,

TIENEN QUE TACHAR, COLOREAR,… LOS SINFONES QUE HAN OÍDO

- DISCRIMINACIÓN VISUAL: LEER, RECORTAR Y PEGAR CADA SINFÓN CON SU

CORRESPONDIENTE.

- DISCRIMINACIÓN VISUAL: LEER, RECORTAR Y PEGAR CADA SINFÓN Y SÍLABAS

MIXTAS CON SU CORRESPONDIENTE.

- SE REALIZA UN DIBUJO, SE DIVIDE EN TROCITOS Y EN ELLOS SE ESCRIBE UN SINFÓN

O SÍLABA MIXTA. DESPUÉS SE PONE LAS CLAVES PARA EL COLOREADO.

- UNIR PALABRAS CON DIBUJO

- IDENTIFICAR UN SINFÓN DENTRO DE LAS PALABRAS DE UNA FRASE O TEXTO Y

LUEGO SE COPIA.

- COMPLETAR PALABRAS QUE LLEVEN LA IMAGEN PARA IDENTIFICARLAS

- UNIR SÍLABAS PARA FORMAR PALABRAS

- ESCRIBIR EL NOMBRE DE LAS IMÁGENES

- DAR UNA IMAGEN Y ESCRIBIR UNA FRASE

- COMPLETAR FRASES A PARTIR DE UNAS PALABRAS DADAS

- COMPRENSIÓN DE FRASES: DIBUJAR LO QUE HAS LEÍDO

- COMPLETAR CON SINFÓN O SÍLABA MIXTA LAS PALABRAS DE UNA FRASE O TEXTO

- ORDENAR PALABRAS PARA FORMAR FRASES CON SENTIDO

- ESCRIBIR PALABRAS QUE LLEVEN SINFÓN Y SÍLABA MIXTA

- SOPA DE LETRAS

- CRUCIGRAMA

- ADIVINANZAS

domingo, 15 de agosto de 2010

Matemática Para Secundaria: Manual del Maestro

Matemática Para Secundaria: Manual del Maestro

Archivo: PDF | Tamaño: 5 MBytes | Idioma: Spanish | Categoría: Pedagogía Matemática

INFORMACIÓN

Índice

INTRODUCCIÓN7

Estructura de los capítulos 7

ENFOQUE 9

Consolidar el proceso de estudio de las matemáticas iniciado en la educación preescolar y primaria14

El papel de los problemas en el estudio de las matemáticas15

El ambiente de estudio en el aula17

El tipo de situaciones problemáticas propuesto18

El juego como recurso didáctico19

Materiales manipulables y las nuevas tecnologías19

Las tareas en casa21

La confrontación21

Los errores en la resolución de problemas y la validación de resultados22

Las secuencias didácticas y la formalización del conocimiento23

Organización del trabajo en el aula24

El tiempo para resolver un problema25

Las tareas del profesor25

Selección de las actividades26

Organización de la clase27

Organización del curso27

El trabajo colegiado28

La evaluación 29

Coherencia de la evaluación con los propósitos y el enfoque didáctico29

Exámenes escritos individuales30

INTRODUCCIÓN7

Estructura de los capítulos 7

Los distintos materiales de apoyo como un paquete integrado didáctico para el estudio, la enseñanza y el aprendizaje de las matemáticas en la educación secundaria 8

Enfoque didáctico para el estudio, la enseñanza y el aprendizaje de las matemáticas en la educación secundaria11

Propósitos del estudio, la enseñanza y el aprendizaje de las matemáticas en la educación secundaria12Consolidar el proceso de estudio de las matemáticas iniciado en la educación preescolar y primaria14

El papel de los problemas en el estudio de las matemáticas15

El ambiente de estudio en el aula17

El tipo de situaciones problemáticas propuesto18

El juego como recurso didáctico19

Materiales manipulables y las nuevas tecnologías19

Las tareas en casa21

La confrontación21

Los errores en la resolución de problemas y la validación de resultados22

Las secuencias didácticas y la formalización del conocimiento23

Organización del trabajo en el aula24

El tiempo para resolver un problema25

Las tareas del profesor25

Selección de las actividades26

Organización de la clase27

Organización del curso27

El trabajo colegiado28

La evaluación 29

Coherencia de la evaluación con los propósitos y el enfoque didáctico29

Exámenes escritos individuales30

ARITMÉTICA 33La aritmética en la educación secundaria35

Aritmética con naturales y decimales38

Aritmética entera72

Las fracciones 81

Razonamiento proporcional88

Los números con signo105

Métodos aproximados y cálculo de la raíz cuadrada112

ÁLGEBRA 121

El álgebra en la educación secundaria123

Preálgebra 125

Ecuaciones y sistemas de ecuaciones lineales133

Plano cartesiano y funciones146

Operaciones con expresiones algebraicas164

Productos notables y factorización166

Ecuaciones cuadráticas o de segundo grado172

El álgebra en la educación secundaria123

Preálgebra 125

Ecuaciones y sistemas de ecuaciones lineales133

Plano cartesiano y funciones146

Operaciones con expresiones algebraicas164

Productos notables y factorización166

Ecuaciones cuadráticas o de segundo grado172

GEOMETRÍA 179

Los orígenes de la geometría181

El estudio de la geometría en la educación secundaria193

Dibujos y trazos geométricos195

Figuras básicas y simetría204

Medición y cálculo geométrico220

Iniciación al razonamiento deductivo243

Sólidos 260

PRESENTACIÓN Y TRATAMIENTO DE LA INFORMACIÓN271

La presentación y el tratamiento de la información

en la educación secundaria273

Tablas y gráficas278

Cantidades absolutas y relativas301

Descripción de una lista de datos309

El tratamiento de la información y las funciones319

NOCIONES DE PROBABILIDAD329

¿Por qué es importante el estudio de la probabilidad?331

El estudio de las nociones de probabilidad en la educación secundaria334

La noción de azar. La distinción entre experiencias

aleatorias y deterministas335

Uso de diagramas de árbol y la regla del producto343

Las nociones clásica y frecuencial de la probabilidad347

Actividades de simulación359

Cálculos con probabilidades363

DOCUMENTOS, MATERIALES DE APOYO Y SITIOS EN INTERNET PARA LA EDUCACIÓN BÁSICA, COORDINADOS POR LA SEP373

BIBLIOGRAFÍA CONSULTADA Y CRÉDITOS DE ILUSTRACIÓN379

BIBLIOGRAFÍA CONSULTADA Y CRÉDITOS DE ILUSTRACIÓN379

En su primera edición en 1994, este Libro para el maestro. Matemáticas. Educación secundaria fue concebido como un primer esfuerzo de fortalecimiento del trabajo docente de los profesores de matemáticas de educación secundaria; al que se le han venido sumando otros materiales de apoyo como

- Secuencia y organización de contenidos.

- Matemáticas.

- Educación secundaria y el Fichero.

- Actividades didácticas.

- Matemáticas.

- Educación secundaria.

A la par de la producción de materiales de apoyo revisa constantemente los materiales que entrega a los profesores; para ello toma en cuenta los comentarios de los maestros, las exigencias que se presentan en la sociedad y los avances en el campo de la educación matemática.

En esta nueva edición del Libro para el maestro. Educación básica. Secundaria se enriquece el capítulo referido al enfoque didáctico para el estudio, la enseñanza y el aprendizaje de las matemáticas, propuesto en el Plan y programas de estudio. Educación básica. Secundaria. Con base en la experiencia acumulada se realizaron algunas modificaciones, por ejemplo: se revisó la estructura, se organizaron las actividades y problemas y se actualizaron los datos.

El profesor podrá encontrar en este libro orientaciones concretas respecto al tratamiento de los contenidos matemáticos para cada una de las cinco áreas en que están organizados los temas en los programas de estudio, así como diversas actividades y problemas que en su mayoría fueron diseñados para los alumnos de educación secundaria; no se tratan todos los temas señalados en los programas de estudio, pero si los que presentan mayores y más frecuentes dificultades para los alumnos.

Este libro no pretende señalar al profesor lo que debe hacer en cada una de sus clases. El reconocimiento de la experiencia y la creatividad del profesor fue el punto de partida para la preparación de este material. Por esta razón, las propuestas didácticas que se incluyen son abiertas y ofrecen amplias posibilidades de adaptación a las formas de trabajo de cada profesor, a las condiciones en que labora y a las necesidades y dificultades de aprendizaje de los alumnos.

No hay comentarios:

Etiquetas: Libros gratis,

educación secundaria,

historia de la matemática,

libros gratis,

manual pedagógico,

matemática

jueves, 29 de julio de 2010

Mapas de la Biblia Plenitud: Primera Parte

Mapas de la Biblia Plenitud: Primera Parte

Archivo: PDF | Tamaño: 3 MBytes | Idioma: Spanish | Categoría: Mapas

La Biblia de estudio que le ayudará a comprender y aplicar la Plenitud del Espíritu Santo en su diario vivir.

Una Biblia de estudio preferida por enfatizar en sus notas y elementos informativos una vida dinámica y llena del poder del Espíritu.

Versión Reina Valera 1960. Con Índice. Tapa dura. Palabras de Jesús en rojo. Mapas a todo color. Amplia concordancia de fácil uso. Mapas y gráficos intercalados en el texto. Bosquejo detallado de cada libro. Introducción a cada libro de la Biblia. Referencias al final de cada versículo. Notas extensas que reflejan erudición. Una completa explicación del uso e importancia de más de 550 palabras en griego y hebreo. Tamaño: 24 cm. x 16 ½ cm (61/4” x 9 3/8”.)

Características:

Palabras de Jesús en rojo, Mapas a todo color, Amplia concordancia de uso fácil , Introducción a cada libro de la Biblia, Bosquejo detallado de cada libro ,¡Y mucho más!

DINÁMICA DEL REINO1.31 Antes de la Caída, LOS FUNDAMENTOS DEL REINO. El orden original del medio ambiente humano en la tierra se debe distinguir de lo que llegó a ser luego del impacto de la caída humana, la maldición y el diluvio (Is 45.18; Ro 8.20; 2 P 3.4–7). No debe atribuirse a Dios la desarmonía agrícola, zoológica, geológica y meteorológica a la cual fue sujetada la creación. La perfecta voluntad de Dios, como fundador y Rey de la creación, no se manifiesta en la presencia de la muerte, la discordia, la enfermedad, los desastres o el pecado humano. Nuestro mundo presente no refleja el orden del reino que originalmente deseaba Dios para el disfrute del ser humano en la tierra, así como tampoco refleja el reino de Dios como finalmente se experimentará. Al entender esto, deberíamos tener cuidado de no atribuirle a la «voluntad de Dios» aquellas características de nuestro mundo que tienen su origen en la ruina del orden original de Dios, a raíz de la caída de la humanidad.

Una Biblia de estudio preferida por enfatizar en sus notas y elementos informativos una vida dinámica y llena del poder del Espíritu.

Versión Reina Valera 1960. Con Índice. Tapa dura. Palabras de Jesús en rojo. Mapas a todo color. Amplia concordancia de fácil uso. Mapas y gráficos intercalados en el texto. Bosquejo detallado de cada libro. Introducción a cada libro de la Biblia. Referencias al final de cada versículo. Notas extensas que reflejan erudición. Una completa explicación del uso e importancia de más de 550 palabras en griego y hebreo. Tamaño: 24 cm. x 16 ½ cm (61/4” x 9 3/8”.)

Características:

Palabras de Jesús en rojo, Mapas a todo color, Amplia concordancia de uso fácil , Introducción a cada libro de la Biblia, Bosquejo detallado de cada libro ,¡Y mucho más!

DINÁMICA DEL REINO1.31 Antes de la Caída, LOS FUNDAMENTOS DEL REINO. El orden original del medio ambiente humano en la tierra se debe distinguir de lo que llegó a ser luego del impacto de la caída humana, la maldición y el diluvio (Is 45.18; Ro 8.20; 2 P 3.4–7). No debe atribuirse a Dios la desarmonía agrícola, zoológica, geológica y meteorológica a la cual fue sujetada la creación. La perfecta voluntad de Dios, como fundador y Rey de la creación, no se manifiesta en la presencia de la muerte, la discordia, la enfermedad, los desastres o el pecado humano. Nuestro mundo presente no refleja el orden del reino que originalmente deseaba Dios para el disfrute del ser humano en la tierra, así como tampoco refleja el reino de Dios como finalmente se experimentará. Al entender esto, deberíamos tener cuidado de no atribuirle a la «voluntad de Dios» aquellas características de nuestro mundo que tienen su origen en la ruina del orden original de Dios, a raíz de la caída de la humanidad.

No hay comentarios:

Etiquetas: Libros gratis,

ayuda pastoral,

la blia plenitud,

libros gratis,

mapas biblicos

miércoles, 28 de julio de 2010

Maternidad y Sexo: Un Estudio Psicoanalítico y Psicosomático - Educación Sexual Integral ESI

Maternidad y Sexo: Un Estudio Psicoanalítico y Psicosomático

Archivo: PDF | Tamaño: 2 MBytes | Categoría: Educación Sexual Integral - ESI

Reseña

Expondré ahora las teorías de Karen Horney respecto a nuestro tema, y que fueron formuladas mientras ella pertenecía a la escuela psicoanalítica. Ya en el año 1923, en su publicación sobre la génesis del complejo de castración femenino, "Zur Genesis des weiblichen Kastrations-komplexes" (v. Ind. Bibl.), expresa sus dudas de que la envidia del pene constituya realmente el núcleo de casi todos los trastornos neuróticos femeninos. Admite, sin embargo, que efectivamente existe tal envidia, originada en distintas causas. Freud hacía hincapié en el carácter narcisístico de la envidia, como si la niña sufriera principalmente por carecer de algo libidinosamente valioso que el varón posee. Karen Horney descubrió otras causas más, en parte de carácter instintivo, en parte vinculadas a problemas de sentimiento de culpa y angustia.

El pene permitiría al varón una mayor descarga del sadismo uretral y le facilitaría, además, la satisfacción de tendencias exhibicionistas durante el acto de orinar. La niña estaría envidiosa de estos dos tipos de satisfacción sexual infantil. Por otra parte, la niña sufre, al igual que el varón, de sentimientos de culpa por sus actividades masturbatorias y se siente tratada injustamente, por tener la impresión de que el niño puede tocar y estimular impunemente sus genitales durante el acto de la micción, en tanto que ella no está autorizada para tocarse o mirarse y sufre castigos y desprecios si lo hace. Además, por múltiples sentimientos de culpa, los niños de ambos sexos sufren de temores a la castración. Pero mientras que el varón puede fácilmente cerciorarse de que su genital no ha sufrido ningún daño, la niña no podrá nunca eliminar sus dudas angustiosas al respecto, porque la mayor parte de su genital, sito en el interior de su cuerpo, se sustrae a la revisión.

Evidentemente, todo este proceso de envidia infantil es o se vuelve inconsciente por la represión de toda la sexualidad infantil. Más tarde se expresa en forma disfrazada, Cuando las mujeres se quejan, por ejemplo, de tener menos libertad sexual que los hombres. Ahora bien, Karen Horney admite así la envidia fálica, pero sostiene que ésta puede ser fácilmente vencida por los niños y que sólo tiene resultados dañinos posteriores como la virilización de la mujer adulta o actitudes agresivas o de rechazo hacia el hombre, si la niña ha fallado en su identificación infantil con su madre. Normalmente, la niña se identifica con su madre, inclinándose, como ésta, amorosamente hacia el padre y deseando tener un hijo de él. Pero si éste llega a desilusionarla en su cariño infantil, la niña intenta identificarse con él para adoptar posteriormente una

actividad viril, de rivalidad con los hombres y plena de resentimientos y deseos de venganza. Además, si el padre ha dado un hijo a la madre mientras la niña buscaba ansiosamente su amor, llena de envidia y equiparando en su inconsciente el hijo del padre con su pene, volverá a su posición anterior de envidia fálica, sustitución de la envidia a la madre por la posesión de un bebé del padre.

:::Gana Dinero haciendo clicks en tu casa:::::::::

No hay comentarios:

Etiquetas: Libros gratis,

ayuda,

capacitación docente,

educación sexual integral,

libros gratis,

sexualidad

Sistemas Operativos: Una Visión Aplicada

Sistemas Operativos: Una Visión Aplicada

Archivo: PDF | Tamaño: 23 MBytes | Idioma: Español | Categoría: ÁREA DE INFORMÁTICA Y COMPUTACIÓN

Contenido

Prólogo XV 1. CONCEPTOS ARQUITECTÓNICOS DE LA COMPUTADORA 1

1.1. Estructura y funcionamiento de la computadora 2

1.2. Modelo de programación de la computadora 3

1.2.1. Niveles de ejecución 4

1.2.2. Secuencia de funcionamiento de la computadora 5

1.2.3. Registros de control y estado 6

1.3. Interrupciones 7

1.4. El reloj 9

1.5. Jerarquía de memoria 10

1.5.1. Migración de la información 11

1.5.2. Parámetros característicos de la jerarquía de memoria 12

1.5.3. Coherencia 12

1.5.4. Direccionamiento 12

1 .5.5. La proximidad referencial 13

1.6. La memoria virtual 15

1.6.1. Concepto de memoria virtual 16

1.6.2. La tabla de páginas 18

1.6.3. Caso de varios programas activos 22

1.6.4. Asignación de memoria principal y memoria virtual 22

1.7. Entrada/salida 23

1.7.1. Periféricos 23

1.7.2. E/S y concurrencia 25

1.7.3. E/S y memoria virtual 27

1.8. Protección 27

1.8.1. Mecanismos de protección del procesador 27

1.8.2. Mecanismos de protección de memoria 28

1.9. Multiprocesador y multicomputadora 30

1.10. Puntos a recordar 31

1.11. Lecturas recomendadas 31

1.12. Ejercicios 32

2. INTRODUCCIÓN A LOS SISTEMAS OPERATIVOS 33

2.1. ¿Qué es un sistema operativo 34

2.1.1. Máquina desnuda 34

2.1.2. Funciones del sistema operativo 34

2.1.3. Concepto de usuario y de grupo de usuarios 37

2.2. Arranque de la computadora 38

2.3. Componentes y estructura del sistema operativo 41

2.3.1. Componentes del sistema operativo 41

2.3.2. Estructura del sistema operativo 42

2.4. Gestión de procesos 44

2.4.1. Servicios de procesos 45

2.5. Gestión de memoria 46

2.5.1. Servicios 47

2.6. Comunicación y sincronización entre procesos 47

2.6.1. Servicios de comunicación y sincronización 48

2.7. Gestión de la E/S 49

2.7.1. Servicios 50

2.8. Gestión de archivos y directorios 50

2.8.1. Servicio de archivos 50

2.8.2. Servicio de directorios 53

2.8.3. Sistema de archivos 55

2.9. Seguridad y protección 55

2.10. Activación del sistema operativo 56

2.11. Interfaz del programador 59

2.11.1. POSIX 59

2.11.2. Win32 60

2.12. Interfaz de usuario del sistema operativo 61

2.12.1. Funciones de la interfaz de usuario 62

2.12.2. Interfaces alfanuméricas 63

2.12.3. Interfaces gráficas 65

2.13. Historia de los sistemas operativos 67

2.14. Puntos a recordar 72

2.15. Lecturas recomendadas 74

2.16. Ejercicios 74

3. PROCESOS 77

3.1. Concepto de proceso 78

3.2. Multitarea 79

3.2.1. Base de la multitarea 80

3.2.2. Ventajas de la multitarea 82

3.2.3. Grado de multiprogramación y necesidades de memoria principal 82

3.3. Información del proceso 84

3.3.1. Estado del procesador 84

3.3.2. Imagen de memoria del proceso 85

3.3.3. Información del BCP 90

3.3.4. Tablas del sistema operativo 91

3.4. Formación de un proceso 93

3.5. Estados del proceso 93

3.5.1. Cambio de contexto 95

3.6. Procesos ligeros 98

3.6.1. Estados del proceso ligero 99

3.6.2. Paralelismo 100

3.6.3. Diseño con procesos ligeros 101

3.7. Planificación 102

3.7.1. Algoritmos de planificación 105

3.7.2. Planificación en POSIX 107

3.7.3. Planificación en Windows NT/2000 108

3.8. Señales y excepciones 110

3.8.1. Señales 110

3.8.2. Excepciones 111

3.9. Temporizadores 112

3.10. Servidores y demonios 112

3.11. Servicios POSIX 114

3.11.1. Servicios POSIX para la gestión de procesos 114

3.11.2. Servicios POSIX de gestión de procesos ligeros 131

3.11.3. Servicios POSIX para la planificación de procesos 136

3.11.4. Servicios POSIX para gestión de señales y temporizadores 139

3.12. Servicios de W1N32 146

3.12.1. Servicios de Win32 para la gestión de procesos 146

3.12.2. Servicios de Win32 para la gestión de procesos ligeros 152

3.12.3. Servicios de planificación en Win32 154

3.12.4. Servicios de Win32 para el manejo de excepciones 155

3.12.5. Servicios de temporizadores 157

3.13. Puntos a recordar 159

3.14. Lecturas recomendadas 160

3.15. Ejercicios 160

GESTIÓN DE MEMORIA 163

4.1. Objetivos del sistema de gestión de memoria 164

4.2. Modelo de memoria de un proceso 172

4.2.1. Fases en la generación de un ejecutable 172

4.2.2. Mapa de memoria de un proceso 178

4.2.3. Operaciones sobre regiones 182

4.3. Esquemas de memoria basados en asignación contigua 183

4.4. Intercambio 186

4.5. Memoria virtual 187

4.5.1. Paginación 188

4.5.2. Segmentación 197

4.5.3. Segmentación paginada 198

4.5.4. Paginación por demanda 199

4.5.5. Políticas de reemplazo 201

4.5.6. Política de asignación de marcos de página 204

4.5.7. Hiperpaginación 205

4.5.8. Gestión del espacio de swap 207

4.5.9. Operaciones sobre las regiones de un proceso 208

4.6. Archivos proyectados en memoria 210

4.7. Servicios de gestión de memoria 212

4.7.1. Servicios genéricos de memoria 212

4.7.2. Servicios de memoria de POSIX 212

4.7.3. Servicios de memoria de Win32 216

4.8. Puntos a recordar 219

4.9. Lecturas recomendadas 220

4.10. Ejercicios 221

5. COMUNICACIÓN Y SINCRONIZACIÓN DE PROCESOS 223

5.1. Procesos concurrentes 224

5.1.1. Tipos de procesos concurrentes 225

5.2. Problemas clásicos de comunicación y sincronización 226

5.2.1. El problema de la sección crítica 226

5.2.2. Problema del productor-consumidor 230

5.2.3. El problema de los lectores-escritores 230

5.2.4. Comunicación cliente-servidor 231

5.3. Mecanismos de comunicación y sincronización 232

5.3.1. Comunicación mediante archivos 232

5.3.2. Tuberías 233

5.3.3. Sincronización mediante señales 237

5.3.4. Semáforos 237

5.3.5. Memoria compartida 242

5.3.6. Mutex y variables condicionales 243

5.4. Paso de mensajes 248

5.5. Aspectos de implementación de los mecanismos de sincronización 253

5.5.1. Implementación de la espera pasiva 254

5.6. Interbloqueos 257

5.7. Servicios POSIX 258

5.7.1. Tuberías 258

5.7.2. Semáforos POSIX 265

5.7.3. Mutex y variables condicionales en POSIX 270

5.7.4. Colas de mensajes POSIX 274

5.8. Servicios Wjn32 285

5.8.1. Tuberías 286

5.8.2. Secciones críticas 294

5.8.3. Semáforos 295

5.8.4. Mutex y eventos 299

5.8.5. Mailslots 303

5.9. Puntos a recordar 305

5.10. Lecturas recomendadas 306

5.11. Ejercicios 306

6. INTERBLOQUEOS 309

6.1. Los interbloqueos: una historia basada en hechos reales 310

6.2. Los interbloqueos en un sistema informático 311

6.2.1. Tipos de recursos 311

6.3. Un modelo del sistema 317

6.3.1. Representación mediante un grafo de asignación de recursos 318

6.3.2. Representación matricial 322

6.4. Definición y caracterización del interbloqueo 324

6.4.1. Condición necesaria y suficiente para el interbloqueo 325

6.5. Tratamiento del interbloqueo 326

6.6. Detección y recuperación del interbloqueo 327

6.6.1. Detección del interbloqueo 328

6.6.2. Recuperación del interbloqueo 334

6.7. Prevención del interbloqueo 334

6.7.1. Exclusión mutua 335

6.7.2. Retención y espera 336

6.7.3. Sin expropiación 336

6.7.4. Espera circular 337

6.8. Predicción del interbloqueo 337

6.8.1. Concepto de estado seguro 338

6.8.2. Algoritmos de predicción 339

6.9. Tratamiento del interbloqueo en los sistemas operativos 345

6.10. Puntos a recordar 347

6.11. Lecturas recomendadas 349

6.12. Ejercicios 349

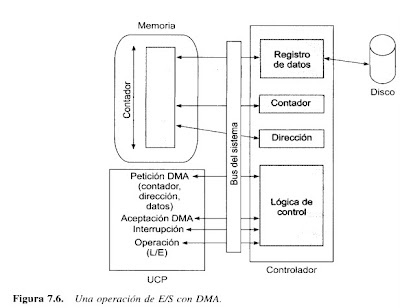

7. ENTRADA/SALIDA 351

7.1. Introducción 352

7.2. Caracterización de los dispositivos de E/S 354

7.2.1. Conexión de un dispositivo de E/S a una computadora 354

7.2.2. Dispositivos conectados por puertos o proyectados en memoria 355

7.2.3. Dispositivos de bloques y de caracteres 356

7.2.4. E/S programada o por interrupciones 357

7.2.5. Mecanismos de incremento de prestaciones 361

7.3. Arquitectura del sistema de entrada/salida 363

7.3.1. Estructura y componentes del sistema de E/S 363

7.3.2. Software de E/S 364

7.4. Interfaz de aplicaciones 369

7.5. Almacenamiento secundario 373

7.5.1. Discos 374

7.5.2. El manejador de disco 379

7.5.3. Discos en memoria 384

7.5.4. Fiabilidad y tolerancia a fallos 385

7.6. Almacenamiento terciario 387

7.6.1. Tecnología para el almacenamiento terciario 388

7.6.2. Estructura y componentes de un sistema de almacenamiento terciario 389

7.6.3. Estudio de caso: Sistema de almacenamiento de altas prestaciones (HPSS) 391

7.7. El reloj 393

7.7.1. El hardware del reloj 393

7.7.2. El software del reloj 394

7.8. El terminal 397

7.8.1. Modo de operación del terminal 397

7.8.2. El hardware del terminal 398

7.8.3. El software del terminal 400

7.9. La red 404

7.10. Servicios de entrada/salida 405

7.10.1. Servicios genéricos de entrada/salida 405

7.10.2. Servicios de entrada/salida en POSIX 406

7.10.3. Servicios de entrada/salida en Win32 410

7.11. Puntos a recordar 414

7.12. Lecturas recomendadas 416

7.13. Ejercicios 417

8. GESTIÓN DE ARCHIVOS Y DIRECTORIOS 419

8.1. Visión de usuario del sistema de archivos 420

8.2. Archivos 420

8.2.1. Concepto de archivo 421

8.2.2. Nombres de archivos 423

8.2.3. Estructura de un archivo 424

8.2.4. Métodos de acceso 427

8.2.5. Semánticas de coutilización 428

8.3. Directorios 429

8.3.1. Concepto de directorio 429

8.3.2. Estructuras de directorio 432

8.3.3. Nombres jerárquicos 435

8.3.4. Construcción de la jerarquía de directorios 437

8.4. Servicios de archivos y directorios 438

8.4.1. Servicios genéricos para archivos 439

8.4.2. Servicios POSIX para archivos 440

8.4.3. Ejemplo de uso de servicios POSIX para archivos 443

8.4.4. Servicios Win32 para archivos 445

8.4.5. Ejemplo de uso de servicios Win32 para archivos 449

8.4.6. Servicios genéricos de directorios 451

8.4.7. Servicios POSIX de directorios 451

8.4.8. Ejemplo de uso de servicios POSIX para directorios 454

8.4.9. Servicios Win32 para directorios 456

8.4.10. Ejemplo de uso de servicios Win32 para directorios 458

8.5. Sistemas de archivos 459

8.5.1. Estructura del sistema de archivos 461

8.5.2. Otros tipos de sistemas de archivos 465

8.6. El servidor de archivos 468

8.6.1. Estructura del servidor de archivos 469

8.6.2. Estructuras de datos asociadas con la gestión de archivos 472

8.6.3. Mecanismos de asignación y correspondencia de bloques a archivos 474

8.6.4. Mecanismos de gestión de espacio libre 477

8.6.5. Mecanismos de incremento de prestaciones 479

8.6.6. Montado de sistemas de archivos e interpretación de nombres 483

8.6.7. Fiabilidad y recuperación 485

8.6.8. Otros servicios 489

8.7. Puntos a recordar 491

8.8. Lecturas recomendadas 493

8.9. Ejercicios 493

9. SEGURIDAD Y PROTECCIÓN 497

9.1. Conceptos de seguridad y protección 498

9.2. Problemas de seguridad 499

9.2.1. Uso indebido o malicioso de programas 500

9.2.2. Usuarios inexpertos o descuidados 501

9.2.3. Usuarios no autorizados 501

9.2.4. Virus 502

9.2.5. Gusanos 503

9.2.6. Rompedores de sistemas de protección 504

9.2.7. Bombardeo 504

9.3. Políticas de seguridad 505

9.3.1. Política militar 505

9.3.2. Políticas comerciales 507

9.3.3. Modelos de seguridad 508

9.4. Diseño de sistemas operativos seguros 509

9.4.1. Principios de diseño y aspectos de seguridad 509

9.4.2. Técnicas de diseño de sistemas seguros 512

9.4.3. Controles de seguridad externos al sistema operativo 515

9.4.4. Controles de seguridad del sistema operativo 518

9.5. Criptografía 519

9.5.1. Conceptos básicos 519

9.5.2. Sistemas de clave privada y sistemas de clave pública 522

9.6. Clasificaciones de seguridad 524

9.6.1. Clasificación del Departamento de Defensa (D0D) de Estados Unidos 524

9.7. Seguridad y protección en sistemas operativos de propósito general 526

9.7.1. Autenticación de usuarios 526

9.7.2. Palabras clave o contraseñas 528

9.7.3. Dominios de protección 531

9.7.4. Matrices de protección 534

9.7.5. Listas de control de accesos 535

9.7.6. Capacidades 538

9.8. Servicios de protección y seguridad 540

9.8.1. Servicios genéricos 540

9.8.2. Servicios POSIX 541

9.8.3. Ejemplo de uso de los servicios de protección de POSIX 543

9.8.4. Servicios de Win32 545

9.8.5. Ejemplo de uso de los servicios de protección de Win32 548

9.9. El sistema de seguridad de Windows NT 550

9.10. Kerberos 552

9.11. Puntos a recordar 556

9.12. Lecturas recomendadas 557

9.13. Ejercicios 557

10. INTRODUCCIÓN A LOS SISTEMAS DISTRIBUIDOS 561

10.1. Sistemas distribuidos 562

10.1.1. Características de un sistema distribuido 562

10.1.2. Redes e interconexión 563

10.1.3. Protocolos de comunicación 564

10.2. Sistemas operativos distribuidos 566

10.3. Comunicación de procesos en sistemas distribuidos 570

10.3.1. Sockets 570

10.3.2. Llamadas a procedimientos remotos 582

10.3.3. Comunicación de grupos 592

10.4. Sincronización de procesos en sistemas distribuidos 593

10.4.1. Ordenación de eventos en sistemas distribuidos 593

10.4.2. Exclusión mutua en sistemas distribuidos 596

10.5. Gestión de procesos 598

10.5.1. Asignación de procesos a procesadores 598

10.5.2. Algoritmos de distribución de la carga 599

10.5.3. Planificación de procesos en sistemas distribuidos 601

10.6. Sistemas de archivos distribuidos 601

10.6.1. Nombrado 602

10.6.2. Métodos de acceso remotos 603

10.6.3. Utilización de cache en sistemas de archivos distribuidos 604

10.7. Gestión de memoria en sistemas distribuidos 606

10.8. Puntos a recordar 607

10.9. Lecturas recomendadas 609

10.10. Ejercicios 609

11. ESTUDIO DE CASOS: LINUX 611

11.1. Historia de LINUX 612

11.2. Características y estructura de LINUX 613

11.3. Gestión de procesos 614

11.4. Gestión de memoria 615

11.5. Entrada/salida 616

11.6. Sistema de archivos 616

11.7. Puntos a recordar 617

11.8. Lecturas recomendadas 617

12. ESTUDIO DE CASOS: WINDOWS NT 619

12.1. Introducción 620

12.2. Principios de diseño de Windows NT 620

12.3. Arquitectura de Windows NT 621

12.4. El núcleo de Windows NT 623

12.5. El ejecutivo de Windows NT 624

12.5.1. Gestor de objetos 624

12.5.2. Gestor de procesos 625

12.5.3. Gestor de memoria virtual 627

12.5.4. Llamada a procedimiento local 630

12.5.5. Gestor de entrada/salida 631

12.6. Subsistemas de entorno de ejecución 635

12.7. Sistemas de archivos de Windows NT 636

12.7.1. Sistemas de archivos tipo FAT 637

12.7.2. Sistemas de archivos de alto rendimiento (HPFS) 638

12.7.3. NTFS 639

12.7.4. Comparación de los sistemas de archivos PAT, HPFS y NTFS 642

12.8. El subsistema de seguridad 642

12.8.1. Autenticación de usuarios 643

12.8.2. Listas de control de acceso en Windows NT 645

12.9. Mecanismos para tolerancia a fallos en Windows NT 646

12.10. Puntos a recordar 648

12.11. Lecturas recomendadas 649

A. Comparación de los servicios POSIX y Win32 651

B. Entorno de programación de sistemas operativos 657

C. Trabajos prácticos de sistemas operativos 669

Bibliografía 709

Índice 721

:::::::::::::::::Algo serio: Gana Dinero haciendo clicks en tu casa:::::::::::::::::::

martes, 27 de julio de 2010

Módulo de Herramientas En Informática: Capacitación Magisterial en las TICS

Módulo de Herramientas En Informática: Capacitación Magisterial en las TICS

Archivo: PDF | Tamaño: 8 MBytes | Idioma: Español | Categoría: Informática Magisterial

Archivo: PDF | Tamaño: 8 MBytes | Idioma: Español | Categoría: Informática Magisterial

Información

La información existe desde que existe el lenguaje de comunicación entre las personas y la forma de codificación del mismo, más precisamente el lenguaje escrito, teniendo en cuenta que este ha permitido su duración en el tiempo y el reflejo histórico y evolutivo de la ciencia, la geografía, la cultura, los grandes hechos históricos, entre otros. Los grandes investigadores han podido esclarecer y comprobar sus afirmaciones gracias a la información recogida a través del lenguaje verbal y codificado del hombre en muchos idiomas plasmado en diferentes superficies como piedras, tallos de los árboles, papel, entre otros.

Entendemos por INFORMACIÓN cualquier manifestación (ya sea visual, auditiva, táctil...) de un conjunto de conocimientos. Sistemáticamente la información también se define como un conjunto de datos codificados y organizados en una forma que es útil para las personas que la reciben. Los datos se representan por medio de símbolos, pero sólo pueden considerarse información en un sentido muy limitado.

La necesidad de las personas de tener grandes cantidades de información con mayor facilidad, evitando el almacenamiento masivo de libros o documentos en papel, que requieren de gran espacio físico ha sido una de las principales causas para la creación y desarrollo de la informática, la cual permite que a través del uso de nuevas máquinas computacionales y paquetes lógicos de software se procese y almacene la información en pequeños espacios electrónicos en forma rápida, continua y de fácil acceso a ella.

La informática combina los aspectos teóricos y prácticos de la ingeniería, electrónica, teoría de la información, matemáticas, lógica y comportamiento humano. Los aspectos de la informática cubren desde la programación y la arquitectura informática hasta la inteligencia artificial y la robótica.

CONTENIDO

INTRODUCCION HERRAMIENTAS INFORMATICAS 6 PRIMERA UNIDAD: INTRODUCCION A LOS COMPUTADORES 8

INTRODUCCION 9

CAPITULO 1

CONCEPTOS BASICOS DE INFORMATICA 10

1.1 QUE ES LA INFORMATICA 10

1.1.1 El hardware 10

1.1.2 El software 17

1.1.3 Recurso Humano 18

1.2 EVOLUCION HISTORICA DE LA INFORMATICA 20

1.2.1 Hechos y personajes 20

1.2.2 Evolución electrónica 35

1.2.3 Generación de computadores 37

1.3 PROGRAMA DE COMPUTADOR 38

1.3.2 Clasificación de los lenguajes de programación 39

1.3.3 Proceso de traducción de un programa 42

AUTOEVALUACION 43

CAPITULO 2

EL SISTEMA OPERATIVO 45

2.1 INTRODUCCION 45

2.2 DEFINICION 45

2.3 EVOLUCION DE LOS SISTEMAS OPERATIVOS 46

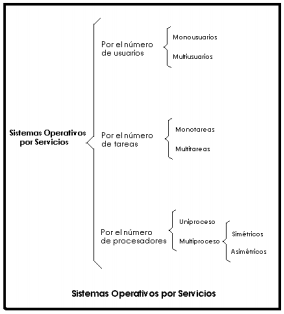

2.4 CARACTERISTICAS DE UN SISTEMA OPERATIVO 47

2.5 TIPOS DE SISTEMAS OPERATIVOS 47

2.6 EL SISTEMA OPERATIVO WINDOWS XP 55

2.6.1 Configuración escritorio 59

2.6.2 Configuración fecha/hora del sistema 62

2.6.3 Crear directorios o carpetas en Windows XP 63

2.6.4 Copiar archivos 69

2.6.4.1 Copiar arrastrando y soltando 71

2.6.5 Eliminar archivos 71

2.6.6 Formatear discos flexibles 72

2.6.7 Buscar archivos 74

2.6.8 Instalar un programa de computador 77

2.6.9 Desinstalar un programa 79

2.7 PROGRAMA DE COMPRENSIÓN Y DESCOMPRENSIÓN DE ARCHIVOS 82

2.7.1 Comprimir archivos 82

2.7.2. Descomprimir archivos 86

2.7.3 Copias de seguridad 91

AUTOEVALUACION 95

CAPITULO 3

VIRUS INFORMATICO 97

3.1 CONCEPTO 97

3.2 ORIGENES DE LOS VIRUS 97

3.3 COMO SE PRODUCEN LAS INFECCIONES 103

3.4 ESPECIES DE VIRUS 104

3.4.1 Clasificación de los virus 104

3.5 TACTICAS ANTIVIRICAS 109

3.6 ESTRATEGIAS VIRALES 110

3.7 FORMAS DE PREVENCION Y ELIMINACION DE VIRUS 110

GLOSARIO 112

RECOMENDACIONES 114

AUTOEVALUACION 115

UNIDAD 2.

APLICACIONES OFIMATICAS 116

CAPITULO 4.

SOFTWARE LIBRE 118

4.1 DEFINICIONES PRELIMINARES 118

4.2 INTRODUCCION AL SOFTWARE LIBRE 120

4.2.1 Definición 120

4.2.2 Que no es software libre 120

4.2.3 Ventajas del software libre 121

4.2.4 Desventajas del software libre 121

4.3 EVOLUCIÓN DEL SOFTWARE LIBRE 122

4.4 UBICACIÓN DEL SOFTWARE LIBRE EN LAS DISTINTAS

CLASIFICACIONES 123

4.5 LIBERTADES BASICAS DEL SOFTWARE LIBRE 124

4.6. DECISIONES QUE AFECTA EL USO DEL SOFTWARE LIBRE 124

4.7 MANERAS DE OBTENER SOFTWARE LIBRE 125

4.7.1 Entidades relacionadas con el software libre 126

4.8 IMPORTANCIA DE AFRONTAR EL ESTUDIO DEL SOFTWARE LIBRE. 126

4.9 EJEMPLO DEL SOFTWARE LIBRE 126

AUTOEVALUACION 128

CAPITULO 5.

PROCESADOR DE TEXTO 129

5.1 CONCEPTO Y EVOLUCION. 129

5.2 MICROSOFT WORD 130

5.2.1 Concepto 130

5.2.2 tareas básicas para desarrollar en Word 130

5.2.2.1 Abrir un documento 131

5.2.2.2 Guardar un documento 131

5.2.2.3 Configurar página 133

5.2.2.4 La opción de encabezado y pie de página 134

5.2.2.5 Imprimir documentos 135

5.2.2.6 Utilización de la barra de herramientas “formato” 136

5.2.2.7 Insertar tabla 138

5.2.2.8 Combinación de correspondencia 139

5.2.2.9 Utilizar la barra de dibujo 143

5.2.2.10 Corrección de ortografía 143

5.2.2.11 Revisar ortografía 143

5.2.2.12 Insertar y pegar imágenes al documento 144

5.2.2.13 Fabulación (sangría) 145

5.2.2.14 Crear columnas de estilo boletín en un documento 146

5.2.2.15 Realizar ecuaciones en Word a través del Editor de

Ecuaciones 146

AUTOEVALUACION 147

CAPITULO 6.

HOJA DE CALCULO 153

6.1 CONCEPTO 153

6.2 HOJA DE CALCULO MICROSOFT EXCEL 154

6.2.1 Entorno Excel 155

6.2.2 Empezar el uso de Excel 155

6.2.3 Escribiendo en Excel 155

6.2.4 Resaltas, marcar o seleccionar celdas 156

6.2.5 Dar formato a los números 156

6.2.6 Cómo realizar operaciones en Excel 158

6.2.7 Insertar filas y columnas 159

6.2.8 Copiar y mover datos 159

6.2.9 Guardar un libro 160

6.2.10 cambiar el nombre a una hoja 160

6.2.11 Mover o copiar hojas 160

6.2.13 Realizar gráficos 161

6.2.14 Configurar página 162

6.2.15 Imprimir un documento 162

6.2.16 Insertar funciones 162

AUTOEVALUACION 165

CAPITULO 7.

PRESENTACIONES 168

7.1 INTRODUCCION 168

7.2 MICROSOFT POWER POINT 168

7.3 TAREAS EN POWER POINT 170

7.3.1 Crear diapositivas 170

7.3.2 Insertar una nueva diapositiva 171

7.3.3 insertar imágenes y gráficos a las diapositivas 171

7.3.3.1 Insertar imágenes prediseñadas 171

7.3.3.2 Seleccionar imagen desde un archivo de imagen 172

7.3.4 Animación 173

7.3.5 Configurar presentación 173

7.3.6 Introducir botones de acción a la presentación 174

7.3.7 Ver presentación 175

7.3.8 insertar películas y sonido 176

7.3.9 Guardar presentación 177

7.3.10 imprimir diapositivas 178

AUTOEVALUACION 180

CAPITULO 8.

BASES DE DATOS 181

8.1 INTRODUCCION 181

8.2 CONCEPTO 181

8.3 ESTRUCTURA GENERAL DE UNA BASE DE DATOS 183

8.3.1 Modelos de bases de datos 185

8.3.2 Sistema de gestión de base de datos 186

GLOSARIO 191

RECOMENDACIONES 192

AUTOEVALUACON 193

9. FUENTES BIBLIOGRAFICAS 195

:::::::::::::Es en serio: Gana dinero en tu casa haciendo clicks:::::::::::

No hay comentarios:

Etiquetas: Libros gratis,

ayuda escolar,

capacitación docente,

capacitación en informática,

libros gratis,

software educativo

lunes, 26 de julio de 2010

Juegos con el Dominó: Juegos con Propósito programado

Juegos con el Dominó: Juegos con Propósito programado

Archivo: PDF | Tamaño: 5 MBytes | Idioma: Spanish | Categoría: Matemática Lúdica

Informe

Otro objetivo es que le sirva de apoyo a alumnos de las Licenciaturas de Educación, Psicología, Pedagogía, Educación Especial y Preescolar, así como de otros profesionales de la educación, además de estímulo para crear sus propios juegos, e incluso motivar a escribir un libro.

Los juegos que aquí se incluyen tienen la intención de coadyuvar en: la apropiación de los conocimientos matemáticos (aritmética básica; suma, resta, multiplicación y división), desarrollar la atención y memoria, la habilidad viso-motriz, el pensamiento divergente; estimular el razonamiento abstracto, la comprensión de reglas, el sentido de socialización y competencia, entre otras aptitudes, habilidades y destrezas.

Informe

Un objetivo de este libro de juegos con el dominó, es que el padre de familia participe con su hijo o el profesor (a) con el alumno, en la apropiación de los conocimientos aritmét icos de una forma lúdica, que además le despierte la habilidad de razonar y crear otros juegos a partir de los que aquí se incluyen.

Otro objetivo es que le sirva de apoyo a alumnos de las Licenciaturas de Educación, Psicología, Pedagogía, Educación Especial y Preescolar, así como de otros profesionales de la educación, además de estímulo para crear sus propios juegos, e incluso motivar a escribir un libro.

Los juegos que aquí se incluyen tienen la intención de coadyuvar en: la apropiación de los conocimientos matemáticos (aritmética básica; suma, resta, multiplicación y división), desarrollar la atención y memoria, la habilidad viso-motriz, el pensamiento divergente; estimular el razonamiento abstracto, la comprensión de reglas, el sentido de socialización y competencia, entre otras aptitudes, habilidades y destrezas.

Personas a las que va dirigido:

- Profesores y alumnos de nivel primaria.

- Alumnos de nivel licenciatura en Educación, Pedagogía, Psicología y Educación Especial, como apoyo de su aprendizaje y práctica, principalmente con niños que presentan problemas de aprendizaje en las matemáticas (aritmética).

- Padres de familia que quieran participar del aprendizaje de sus hijos, así como de socializar y apoyar el desarrollo de habilidades.

- A toda persona de diferentes edades que le guste jugar, competir o simplemente pasar un tiempo ameno con la familia, amigos y/o compañeros.

:::::Es serio: Gana dinero Haciendo clicks en tu casa::::::::::::::::::::::::

No hay comentarios:

Etiquetas: Libros gratis,

ayuda escolar,

capacitación docente,

libros de matematica,

libros gratis

Lógico Matemática: Un tema para Capacitarse

Lógico Matemática: Un tema para Capacitarse

Archivo: PDF | Tamaño: 6 MBytes | Idioma: Spanish | Categoría: Matemática - Capacitación Docente

Para leer el módulo sólo se necesitan:

- Los conceptos de conjuntos numéricos, y

- Operaciones algebraicas como:

- Destrucción de signos de agrupación,

- Factor común,

- Ecuaciones e inecuaciones de primer grado que pueden ser adquiridos de manera simultánea.

En el primer capítulo, analizaremos las diferentes operaciones entre conjuntos, tales como unión, intersección y complemento, entre otras operaciones, que nos permitirán llegar a la compresión de los conectivos lógicos usados en el lenguaje natural, partiendo de una representación gráfica. A la par desarrollaremos las destrezas lógico matemáticas, dando solución a problemas como éste:

- "De acuerdo con una encuesta virtual realizada a cincuenta estudiantes de la UNAD, los amantes de la música de Juanes son 15; mientras que los que únicamente gustan de la música de Chaquira son 20, ¿Cuántos son fanáticos de los dos artistas si 10 de los encuestados, entre los 25 que no son fanáticos de Chaquira, afirman ser fanáticos de Juanes?

El segundo capítulo tiene el objetivo de ser una herramienta que permite adquirir habilidades para comprender conceptos como los conectivos lógicos que usamos diariamente en nuestro lenguaje y que pocas veces nos detenemos a analizar y comprender, por ejemplo, nuestro amigo Boole afirma que cuando gane su equipo predilecto hará fiesta, pasado un tiempo encontramos que Boole está festejando pero que su equipo predilecto ha perdido, ¿Se está contradiciendo el amigo Boole?, en este curso descubriremos y analizaremos el conectivo lógico que ha usado Boole en su afirmación, para concluir que no se ha contradicho.

Identificar los conectivos lógicos, las premisas y comprender su función en el lenguaje nos permitirá diseñar frases cada vez más complejas sin que se pierda la coherencia en la construcción gramatical.

Identificar los conectivos lógicos, las premisas y comprender su función en el lenguaje nos permitirá diseñar frases cada vez más complejas sin que se pierda la coherencia en la construcción gramatical.

No hay comentarios:

Etiquetas: Libros gratis,

capacitación docente,

historia de la matemática,

libros gratis,

lógica,

pronafcap

Suscribirse a:

Entradas (Atom)